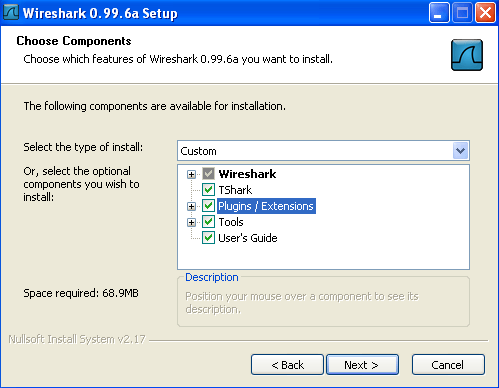

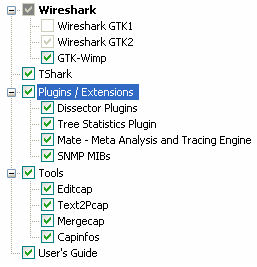

Troveremo già spuntate le caselle per l’installazione di TShark, la versione a riga di comando di Wireshark.

Più sotto troveremo già spuntate le caselle.

Plugins / Extensions – sono i plugins e le estensioni di Wireshark e TShark:

- Dissector Plugins – Plugin con alcuni estensioni per dissezionare il traffico.

- Tree Statistic Plugin – Plugin per alcune statistiche estese.

- Mate – Meta Analysis and Tracing Engine (sperimentale).

- SNMP MIBs – Plugin per una migliore dissezione SNMP.

e per tutti gli strumenti a disposizione.

Editcap – Editcap è un programma che legge un file catturato e scrive alcuni o tutti i pacchetti dentro un altro file catturato.

Text2Pcap – Text2pcap è un programma che legge in ASCII hex dump e scrive i dati in un file catturato in stile libpcap.

Mergecap – Mergecap è un programma che combina, fonde diversi file catturati in un singolo file.

Capinfos – Capinfos è un programma che fornisce informazioni su un file catturato.

User’s Guide – È la guida per l’utente di Wireshark.

e cliccheremo su Next> per continuare.

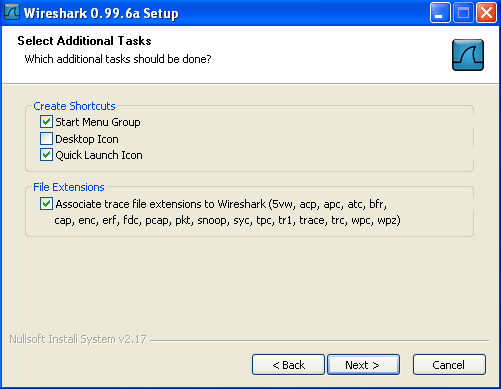

A seguire comparirà la seguente schermata

e cliccheremo ancora su Next> per continuare.

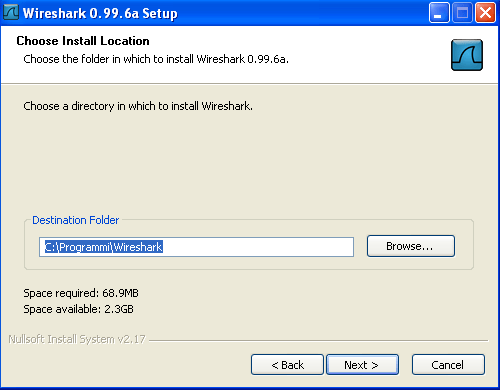

In questa schermata ci verrà chiesto di scegliere la directory dove installare Wireshark, con la visualizzazione in basso a sinistra, dello spazio richiesto per la sua installazione e di quello disponibile sul sistema. Di default Wireshark è installato in C:ProgrammiWireshark. Durante il processo di installazione, questa può essere cambiata. Dopo aver scelto la destinazione, cliccheremo ancora su Next>.

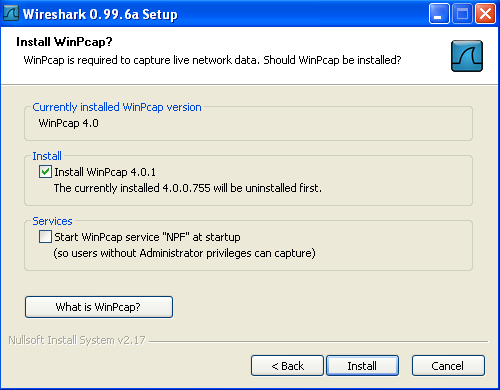

A questo punto, verrà chiesto di installare la versione aggiornata di WinPcap 4.0.1. Se è già presente sul computer una precedente versione di WinPcap, essa verrà disinstallata e successivamente installata una versione aggiornata, inclusa nel pacchetto eseguibile di Wireshark. WinPcap non è altro che il pacchetto di librerie chiamate Capture driver, che permettono la cattura dei pacchetti di dati che viaggiano sulla rete.

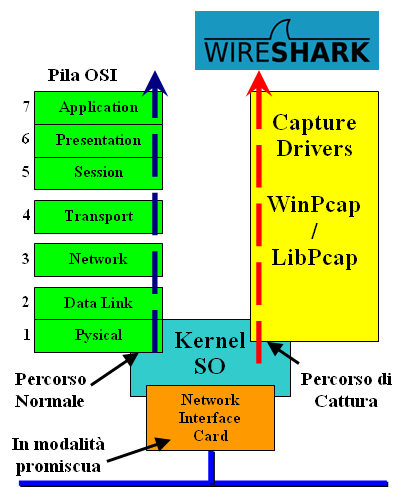

Nella implementazione Windows di Wireshark il pacchetto di capture driver si chiama WinPcap, mentre sotto Unix si chiama LibPcap. Questi Capture Driver sono i reali responsabili, per la cattura del traffico di rete dal cavo. Non è possibile catturare i dati dalla rete senza i driver di cattura. Questi driver sono quelli che permettono di monitorare passivamente il traffico di rete.

I drivers della Cattura del pacchetto

Quando un computer viene collegato su una rete, la scheda di rete (NIC) (Network Interface Card) è responsabile per la ricezione e la trasmissione dei dati verso gli altri host. Le applicazioni di rete usano metodi, come i sockets, per stabilire e mantenere i collegamenti con gli altri host, mentre il sistema operativo sottostante si occupa dei dettagli di basso livello e fornisce gli stack di protocollo per le comunicazioni di rete. Alcuni programmi come gli analizzatori di protocollo hanno bisogno di avere un accesso diretto con l’hardware di rete, per gestire dei dati di rete grezzi, in forma originale, senza che siano elaborati e quindi ricevere interferenze dalle pile di protocollo.

Senza questo accesso diretto, fornito dal Capture Driver WinPcap, l’analizzatore di protocollo riceverebbe i pacchetti di dati “inquinati”, “sporcati” dai vari passaggi che verrebbero effettuati durante il “percorso normale”attraverso la pila di protocollo. Un driver di cattura di pacchetto offre precisamente questo; ha la capacità come intermediario tra l’hardware e l’applicativo di catturare i pacchetti di rete grezzi e di offrirli direttamente al programma analizzatore di protocollo. In pratica, per arrivare dalla rete all’applicativo (Wireshark), viene bypassata la pila di protocollo, che è il normale percorso che un dato fa dalla NIC all’Applicativo.

In un sistema operativo moderno, ad un’applicazione (come Wireshark) non è consentita l’interazione diretta con i dispositivi fisici, in quanto essi sono gestiti esclusivamente dal kernel del sistema. Per catturare dati dalla rete è allora necessaria una vera e propria architettura, un driver di cattura, costituita da due parti principali: una funzionante all’interno del kernel del sistema operativo e un’altra funzionante a livello utente. Un driver di cattura di pacchetto come WinPcap o Libpcap, può catturare tutti i dati che transitano su un’architettura di rete condivisa. Questo è ciò che permette ad un analizzatore di protocollo come Wireshark di monitorare passivamente il traffico di rete.

Architettura di WinPcap (Windows Packet Capture)

WinPcap è la versione Windows delle librerie libpcap. Il rilascio corrente di WinPcap è arrivato alla versione 4.0.1: questa versione si basa sulle librerie LibPcap versione 0.9.5, che è stata rilasciata il 19 settembre 2006 e contiene il supporto per Windows Vista e per XP versione a 64 bit e consente la cattura remota per lavorare con Wireshark.

Origini di WinPcap

WinPcap originariamente sviluppato da Loris Degioanni (co-fondatore di CACE Technologies www.cacetech.com) come tesi di laurea al Politecnico di Torino con il titolo di “Development of an Architecture for Packet Capture and Network Traffic Analysis”, reperibile presso , si è rapidamente imposto in tutto il mondo come standard de facto nel settore degli strumenti di analisi di rete per ambienti Windows. È attualmente mantenuto e gestito da un gruppo di sviluppatori presso il Politecnico di Torino http://winpcap.polito.it.

I moduli di WinPcap

WinPcap è composto da tre moduli: NPF.sys, packet.dll, wpcap.dll.

- 1. Il primo modulo, NPF (NetGroup Packet Filter), è un device driver cioè, è un programma software che permette ad un computer di fare uso di un dispositivo hardware (in questo caso la NIC), affinché esegua le operazioni assegnate e che funziona a livello kernel. NPF è implementato come un kernel-mode driver nel file npf.sys. NPF si occupa delle operazioni di basso livello, fra le quali la più importante è l’interfacciamento con la scheda di rete per la cattura dei pacchetti.

- 2. Il secondo modulo è la libreria dinamica, packet.dll, il cui compito è quello di creare un substrato identico in tutti i sistemi operativi Windows per garantire la massima portabilità delle applicazioni.

- 3. Il terzo modulo, wpcap.dll, è una libreria dinamica di alto livello, esporta un set di funzioni di alto livello per la cattura e l’analisi di rete. Wpcap è compatibile con quello di libpcap per Unix.

Il driver NPF (NetGroup Packet Filter)

Il grosso del lavoro svolto da un sistema come WinPcap è relativo all’interfacciamento con la scheda di rete tramite il driver che la governa, l’estrazione del traffico che circola sulla rete, la scrematura dei dati ottenuti in base alle specifiche dell’utente (filtraggio) – tutte operazioni queste non permesse ad una normale applicazione. Questo è il motivo per cui è necessario appoggiarsi ad un device driver, il quale rappresenta sostanzialmente un’estensione al kernel del sistema operativo. NPF viene implementato come driver di protocollo.

Continua a leggere, clicca sotto sulle pagine seguenti.