Premessa

La realizzazione dello scenario che seguirà, necessita delle conoscenze acquisite sino all’ultimo semestre del percorso di certificazione CCNA. Tale scenario sarà suddiviso in più fasi in modo da poter facilitare la comprensione a livello teorico che a livello pratico.

Scenario

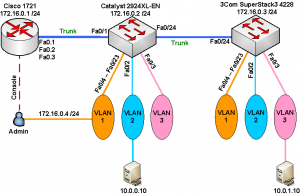

Qui di seguito trovate la topologia che andremo a realizzare, come si può vedere occorrono:

Fase 1 – Indirizzamento

La prima fase prevede l’assegnazione degli indirizzi IP per tutte le interfacce che parteciperanno alla topologia. Come indirizzo ho usato reti appartenenti a classi private IANA, Nella realizzazione è stata utilizzata la tecnica del Subnetting. Questa tabella riporta gli indirizzi IP assegnati alle internacce presenti nella topologia

Router Fa0.1 172.16.0.1 /24 VLAN 1 Router Fa0.2 10.0.0.1 /24 VLAN 2 Router Fa0.3 10.0.1.1 /24 VLAN 3 Switch Cat2924 172.16.0.2 /24 Switch 3Com 172.16.0.3 /24

Fase 2 – Configurazione dello switch 3Com SuperStack 4228G

In questa fase configureremo lo switch 3Com, creando le VLAN necessarie e associando le opportune porte. A differenza dei Catalyst, la modalità di configurazione CLI varia sia nell’aspetto visivo sia in quello delle opzioni. Come per i Catalyst, tutte le porte sono assegnate alla VLAN1 di default, ma a differenza dei primi le modifiche apportate alla configurazione sono subito salvate in memoria. Questa di seguito è la prima schermata che ci si ritrova davanti quando ci si connette allo switch tramite console o via telnet

Menu options: --------------3Com SuperStack 3 Switch 4200--------------- bridge - Administer bridge-wide parameters gettingStarted - Basic device configuration logout - Logout of the Command Line Interface physicalInterface - Administer physical interfaces protocol - Administer protocols security - Administer security system - Administer system-level functions trafficManagement - Administer traffic management Type ? for help -------------------------------------------------------------------- Select menu option:

Per prima cosa configureremo le VLAN e per farlo dobbiamo entrare nella sezione bridge digitandolo al prompt. Una volta dentro verrà visualizzato il menù seguente

Menu options: --------------3Com SuperStack 3 Switch 4200--------------- addressDatabase - Administer bridge addresses broadcastStormCtrl - Enable/disable broadcast storm control linkAggregation - Administer aggregated links multicastFilter - Administer multicast filtering port - Administer bridge ports spanningTree - Administer spanning tree summary - Display summary information vlan - Administer VLANs Type "quit" to return to the previous menu or ? for help -------------------------------------------------------------------- Select menu option (bridge):

Adesso entriamo nella sezione relative alla gestione delle VLAN, digitando al prompt vlan. Ecco cosa troveremo a video

Menu options: --------------3Com SuperStack 3 Switch 4200--------------- create - Create a VLAN delete - Delete a VLAN detail - Display detailed information modify - Modify a VLAN summary - Display summary information

Type "quit" to return to the previous menu or ? for help -------------------------------------------------------------------- Select menu option (bridge/vlan):

Per creare una nuova VLAN dobbiamo digitare create per entrare in una procedura guidata

Select VLAN ID (2-4094)[2]: 2 Enter VLAN Name [VLAN 2]: Test_1 Select menu option (bridge/vlan):

Adesso che vlan è stata create dobbiamo assegnarle le porte che desideriamo. Digitando modify si accede ad un sottomenù che ci consentirà di associare le porte alle vlan

Menu options: --------------3Com SuperStack 3 Switch 4200--------------- addPort - Add a port to a VLAN name - Name a VLAN removePort - Remove a port from a VLAN Type "quit" to return to the previous menu or ? for help ------------------------------------------------------------------- Select menu option (bridge/vlan/modify):

Per aggiungere una porta digitare addPort la procedura giudata ci chiederà di scegliere la VLAN a cui associarla. Occorre precisare che questo modello di switch supporta la configurazione in stack fino ad un massimo di 4 unità tramite 2 porte in rame rj-45 a 10/100/100Mbit, quindi quando ci verrà chiesto la porta dovremo seguire la sintassi unità:porta. Facciamo attenzione al tipo di tag che usiamo con la porta. Lo switch ci fa scegliere tra untagged e tagged; per una porta destinata alla connessione di host/server si sceglierà untagged, mentre nel caso in cui vogliamo che la porta venga usata da trunk per il trasporto di informazioni provenienti da altre vlan dobbiamo scegliere la modalità tagged. Tale modo consente ad una porta fisica di essere associata allo stesso tempo a più vlan e di conseguenza a trasportarne i dati (sarebbe una porta in trunk di uno switch Catalyst)

Select VLAN ID (1-2)[1]: 2 Select bridge ports (AL1-AL4,unit:port...,?): 1:2 Enter tag type (untagged,tagged): untagged Select menu option (bridge/vlan/modify): addPort

Ripetiamo la stessa procedura per la porta 24 che sarà destinata al trasporto delle VLAN presenti sullo switch (trunk)

Select VLAN ID (1-2)[1]: 2 Select bridge ports (AL1-AL4,unit:port...,?): 1:24 Enter tag type (untagged,tagged): tagged Select menu option (bridge/vlan/modify): quit

Menu options: --------------3Com SuperStack 3 Switch 4200--------------- create - Create a VLAN delete - Delete a VLAN detail - Display detailed information modify - Modify a VLAN summary - Display summary information Type "quit" to return to the previous menu or ? for help -------------------------------------------------------------------- Select menu option (bridge/vlan):

Visualizziamo che le informazioni appena inserite per la VLAN 2 siano corrette tramite il comando detail 2.

VLAN ID: 2 Name: Test_1 Unit Untagged Member Ports Tagged Member Ports ------------------------------------------------------------------------ 1 2 24 Aggregated Links none none Select menu option (bridge/vlan):

Dal riepilogo si evince che le porte 2 e 24, rispettivamente untagged e tagged, fanno parte della VLAN 2. Adesso procediamo alla creazione di una seconda VLAN iniziando con il comando create e seguendo la procedura guidata

Select VLAN ID (2-4094)[3]: 3 Enter VLAN Name [VLAN 3]: Test_2 Select menu option (bridge/vlan): modify

Menu options: --------------3Com SuperStack 3 Switch 4200--------------- addPort - Add a port to a VLAN name - Name a VLAN removePort - Remove a port from a VLAN Type "quit" to return to the previous menu or ? for help -------------------------------------------------------------------- Select menu option (bridge/vlan/modify): addPort Select VLAN ID (1-3)[1]: 3 Select bridge ports (AL1-AL4,unit:port...,?): 1:3 Enter tag type (untagged,tagged): untagged

Select menu option (bridge/vlan/modify): addPort Select VLAN ID (1-3)[1]: 3 Select bridge ports (AL1-AL4,unit:port...,?): 1:24 Enter tag type (untagged,tagged): tagged Select menu option (bridge/vlan/modify): quit

Menu options: --------------3Com SuperStack 3 Switch 4200--------------- create - Create a VLAN delete - Delete a VLAN detail - Display detailed information modify - Modify a VLAN summary - Display summary information Type "quit" to return to the previous menu or ? for help -------------------------------------------------------------------- Select menu option (bridge/vlan): detail 3 VLAN ID: 3 Name: Test_2 Unit Untagged Member Ports Tagged Member Ports ------------------------------------------------------------------------ 1 3 24 Aggregated Links none none

Dal riepilogo si evince che le porte 3 e 24, rispettivamente untagged e tagged, fanno parte della VLAN 3.

Fase 3 – Configurazione dello switch Cisco Catalyst 2924XL

Iniziamo configurando l’interfaccia di management che servirà per l’accesso allo switch tramite telnet. Per farlo si usa l’interfaccia Vlan1 che è un’interfaccia logica la quale consente di assegnare un ip allo switch. Per completezza della configurazione aggiungeremo anche l’ip del gateway.

Cat2924(config)#interface vlan1 Cat2924(config-if)#ip address 172.16.0.2 255.255.255.0 Cat2924(config-if)#no shutdown Cat2924(config-if)#exit Cat2924(config)#ip default-gateway 172.16.0.1 Cat2924(config)#exit

Ora procediamo con la creazione delle Vlan mantenendo la stessa impostazione per quelle create sullo switch 3Com. Questa non è una condizione fondamentale, ma in ambienti che comprendono più apparati è di sicuro utile per mantenere un ordine nella rete.

Cat2924#vlan database Cat2924(vlan)#vlan 2 name Test_1 VLAN 2 added: Name: Test_1

Cat2924(vlan)#vlan name Test_2 VLAN 3 added: Name: Test_2 Cat2924(vlan)#exit APPLY completed. Exiting....

Adesso procediamo a configurare le porte dello switch che si occuperanno di fare transitare i dati da e verso vlan differenti (trunk). La porta 24 sarà connessa allo switch 3Com, mentre la 1 sarà collegata al router. Nel caso si usi uno switch della serie WS-2950 non è necessario specificare il tipo di incapsulazione, in quanto da questa serie non è supportato il vecchio tipo ISL (proprietario Cisco).

Cat2924#config terminal Cat2924(config)#interface fa0/24 Cat2924(config-if)#switchport mode trunk Cat2924(config-if)#switchport trunk encapsulation dot1q Cat2924(config-if)#exit

Cat2924(config)# Cat2924(config)#interface fa0/1 Cat2924(config-if)#switchport mode trunk Cat2924(config-if)#switchport trunk encapsulation dot1q Cat2924(config-if)#exit

Ora che le vlan sono state create possiamo assegnare le porte a ciascuna.

Cat2924(config)# Cat2924(config)#interface fa0/2 Cat2924(config-if)#switchport mode access Cat2924(config-if)#switchport access vlan 2 Cat2924(config-if)#exit Cat2924(config)#interface fa0/3 Cat2924(config-if)#switchport mode access Cat2924(config-if)#switchport access vlan 3 Cat2924(config-if)#exit

Per verificare che tutto sia andato a buon fine, usiamo il comando show vlan per avere un rapporto sulle operazione appena effettuate

Cat2924#sh vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/4, Fa0/5, Fa0/6, Fa0/7,

Fa0/8, Fa0/9, Fa0/10, Fa0/11,

Fa0/12, Fa0/13, Fa0/14, Fa0/15,

Fa0/16, Fa0/17, Fa0/18, Fa0/19,

Fa0/20, Fa0/21, Fa0/22, Fa0/23

2 Test_1 active Fa0/2

3 Test_2 active Fa0/3

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

Fase 4 – Configurazione del router Cisco 1721

Il router usato per questo test è un 1721, dotato di una sola porta FastEthernet. Dato il numero limitato di host e sub-interface necessarie per la simulazione, tale piattaforma è più che sufficiente, infatti un numero superiore di host e vlan comporterebbe un carico di lavoro troppo pesante per le caratteristiche di questo router, nonché anche il throughput che necessariamente deve essere maggiore per “accontentare” tutti. In tal caso si deve opportunamente scegliere tra modelli di serie superiori e magari con più interfacce fisiche FastEthernet. Nel nostro esempio abbiamo scelto di creare 2 vlan sugli switch, più la vlan1 che è di default, quindi avremo bisogno di avere 3 interfacce fisiche FastEthernet oppure sfruttare la caratteristica delle Sub-Interface. Per poter creare ed usare una o più sub-interface è necessario che l’interfaccia fisica (Fa0/0) non abbia alcun ip assegnato e che sia nella condizione di no shutdown.

Router(config)#interface fa0 Router(config-if)#no ip address Router(config-if)#no shutdown Router(config-if)#exit

Si può procedere alle creazione delle sub-interface necessarie. È fondamentale che prima di assegnare un ip alla sub-interface creata, si specifichi che la stessa deve avere incapsulamento Dot1Q (IEEE 802.1q), altrimenti l’ip non viene assegnato restituendo un messaggio di errore.

Router(config)#interface fa0.1 Router(config-subif)#encapsulation dot1q 1 native Router(config-subif)#ip address 172.16.0.1 255.255.255.0 Router(config-subif)#description Sub-Interface FastEthernet0.1 - Vlan 1 Management Router(config-subif)#exit Router(config-subif)#interface fa0.2 Router(config-subif)#encapsulation dot1q 2 Router(config-subif)#ip address 10.0.0.1 255.255.255.0 Router(config-subif)#description Sub-Interface FastEthernet0.2 - Vlan 2 Test_1 Router(config-subif)#exit Router(config)#interface fa0.3 Router(config-subif)#encapsulation dot1q 3 Router(config-subif)#ip address 10.0.1.1 255.255.255.0 Router(config-subif)#description Sub-Interface FastEthernet0.3 - Vlan 3 Test_2 Router(config-subif)#exit

È consigliabile aggiungere una descrizione alle sub-interface create per evitare confusione, molto utile in casi di troubleshooting.

Fase 5 – Configurazione del server DHCP (router c1721)

Per piccole-medie reti, dove non c’è la necessità di avere un mappatura tra postazione e indirizzo ip, si può usare un server DHCP per configurare gli host per l’accesso alla rete. Sui router Cisco è disponibile questa funzione, cioè il router funge anche da server DHCP. Si può anche usare per assegnare ip appartenenti a più subnet, come se ognuna avesse un server DHCP per conto suo, tale funzione è resa possibile tramite l’uso dei pool (gruppi), ognuno dei quali contiene le informazioni da assegnare ai propri host; rispettivamente rete, gateway, server DNS, dominio (è possibile configurare altre funzionalità) Per questo esempio abbiamo creato due pool con i rispettivi nomi delle vlan presenti sugli switch (sempre per comodità). Procediamo alla creazione dei pool come segue.

Router(config)#ip dhcp pool Test_1 Router(dhcp-config)#network 10.0.0.0 255.255.255.0 Router(dhcp-config)#default-router 10.0.0.1 Router(dhcp-config)#dns-server 10.0.0.10 Router(dhcp-config)#domain-name test_1.ced.local Router(dhcp-config)#exit

Router(config)#ip dhcp pool Test_2 Router(dhcp-config)#network 10.0.1.0 255.255.255.0 Router(dhcp-config)#default-router 10.0.1.1 Router(dhcp-config)#dns-server 10.0.1.10 Router(dhcp-config)#domain-name test_2.ced.local Router(dhcp-config)#exit

È opportuno specificare al router che I primi ip disponibili di entrambe le subnet, non devono essere assegnati agli host dato che sono gli ip assegnati alle sub-interface. Per farlo si usa il comando ip dhcp excluded-address.

Router(config)#ip dhcp excluded-address 10.0.0.1 Router(config)#ip dhcp excluded-address 10.0.1.1

Una volta che i client sono connessi agli switch, oltre a verificare sugli stessi la configurazione IP, dal router si può usare il comando show ip dhcp binding. Quello che otterremo è un resoconto simile a questo che segue

Router#sh ip dhcp binding Bindings from all pools not associated with VRF: IP address Client-ID/ Lease expiration Type Hardware address/ User name 10.0.0.2 0100.0ae4.a362.d1 Jan 02 2006 11:14 PM Automatic 10.0.1.2 0000.50fc.04ae.5e Jan 02 2006 11:15 PM Automatic

Fase 6 – Configurazione delle ACL

Per completare questo laboratorio, sono state scritte ed implementate delle ACL per ciascuna VLAN, questo per limitare e/o consentire l’accesso ha determinati host/server/servizi. Per ciascuna VLAN è presente un server che offre vari tipologie di servizi (DNS, Active Directory, Streaming, Web, ecc), quindi l’ACL creata ne consente il pieno accesso a livello IP (tcp e udp) e ICMP. È opportuno negare l’accesso agli host verso l’intera VLAN di Management e verso i servizi di accesso remoto ai dispositivi (web, telnet e ssh).

Router(config)#ip access-list extended Test_1 Router(config-ext-nacl)#permit ip 10.0.0.0 0.0.0.255 host 10.0.1.10 Router(config-ext-nacl)#permit icmp 10.0.0.0 0.0.0.255 host 10.0.1.10 Router(config-ext-nacl)#deny ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.0.255 Router(config-ext-nacl)#deny icmp 10.0.0.0 0.0.0.255 172.16.0.0 0.0.0.255 Router(config-ext-nacl)#deny tcp 10.0.0.0 0.0.0.255 host 10.0.0.1 eq www Router(config-ext-nacl)#deny tcp 10.0.0.0 0.0.0.255 host 10.0.0.1 eq telnet Router(config-ext-nacl)#deny tcp 10.0.0.0 0.0.0.255 host 10.0.0.1 eq 22 Router(config-ext-nacl)#permit ip any any

Router(config)#ip access-list extended Test_2 Router(config-ext-nacl)#permit ip 10.0.1.0 0.0.0.255 host 10.0.0.10 Router(config-ext-nacl)#permit icmp 10.0.1.0 0.0.0.255 host 10.0.0.10 Router(config-ext-nacl)#deny ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.0.255 Router(config-ext-nacl)#deny icmp 10.0.0.0 0.0.0.255 172.16.0.0 0.0.0.255 Router(config-ext-nacl)#deny tcp 10.0.0.0 0.0.0.255 host 10.0.1.1 eq www Router(config-ext-nacl)#deny tcp 10.0.0.0 0.0.0.255 host 10.0.1.1 eq telnet Router(config-ext-nacl)#deny tcp 10.0.0.0 0.0.0.255 host 10.0.1.1 eq 22 Router(config-ext-nacl)#permit ip any any

Fase 7 – Testing delle configurazioni

Host su VLAN2

C:>ipconfig

Configurazione IP di Windows 2000

- Scheda Ethernet Connessione alla rete locale (LAN):

Suffisso DNS specifico connessione:

Indirizzo IP. . . . . . . . . . . : 10.0.0.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Gateway predefinito . . . . . . . : 10.0.0.1

C:>ping 10.0.0.1

Esecuzione di Ping 10.0.0.1 con 32 byte di dati:

Risposta da 10.0.0.1: byte=32 durata<10ms TTL=255

Risposta da 10.0.0.1: byte=32 durata<10ms TTL=255

Risposta da 10.0.0.1: byte=32 durata<10ms TTL=255

Risposta da 10.0.0.1: byte=32 durata<10ms TTL=255

Statistiche Ping per 10.0.0.1:

Pacchetti: Trasmessi = 4, Ricevuti = 4, Persi = 0 (0% persi),

Tempo approssimativo percorsi andata/ritorno in millisecondi:

Minimo = 0ms, Massimo = 0ms, Medio = 0ms

C:>ping 10.0.1.10

Esecuzione di Ping 10.0.1.10 con 32 byte di dati:

Risposta da 10.0.1.10: byte=32 durata<10ms TTL=255

Risposta da 10.0.1.10: byte=32 durata<10ms TTL=255

Risposta da 10.0.1.10: byte=32 durata<10ms TTL=255

Risposta da 10.0.1.10: byte=32 durata<10ms TTL=255

Statistiche Ping per 10.0.1.10:

Pacchetti: Trasmessi = 4, Ricevuti = 4, Persi = 0 (0% persi),

Tempo approssimativo percorsi andata/ritorno in millisecondi:

Minimo = 0ms, Massimo = 0ms, Medio = 0ms

C:>ping 10.0.1.2

Esecuzione di Ping 10.0.1.2 con 32 byte di dati:

Risposta da 10.0.1.1: Rete di destinazione irraggiungibile.

Risposta da 10.0.1.1: Rete di destinazione irraggiungibile.

Risposta da 10.0.1.1: Rete di destinazione irraggiungibile.

Risposta da 10.0.1.1: Rete di destinazione irraggiungibile.

Statistiche Ping per 10.0.1.2:

Pacchetti: Trasmessi = 4, Ricevuti = 4, Persi = 0 (0% persi),

Tempo approssimativo percorsi andata/ritorno in millisecondi:

Minimo = 0ms, Massimo = 0ms, Medio = 0ms

C:>ping 172.16.0.1

Esecuzione di Ping 172.16.0.1 con 32 byte di dati:

Risposta da 172.16.0.1: Rete di destinazione irraggiungibile.

Risposta da 172.16.0.1: Rete di destinazione irraggiungibile.

Risposta da 172.16.0.1: Rete di destinazione irraggiungibile.

Risposta da 172.16.0.1: Rete di destinazione irraggiungibile.

Statistiche Ping per 172.16.0.1:

Pacchetti: Trasmessi = 4, Ricevuti = 4, Persi = 0 (0% persi),

Tempo approssimativo percorsi andata/ritorno in millisecondi:

Minimo = 0ms, Massimo = 0ms, Medio = 0ms

Host su VLAN3

C:ipconfig

Configurazione IP di Windows

Scheda Ethernet Connessione alla rete locale (LAN):

Suffisso DNS specifico per connessione:

Indirizzo IP. . . . . . . . . . . . . : 10.0.1.2

Subnet mask . . . . . . . . . . . . . : 255.255.255.0

Gateway predefinito . . . . . . . . . : 10.0.1.1

C:ping 10.0.1.1

Esecuzione di Ping 10.0.1.1 con 32 byte di dati:

Risposta da 10.0.1.1: byte=32 durata=2ms TTL=255

Risposta da 10.0.1.1: byte=32 durata<1ms TTL=255

Risposta da 10.0.1.1: byte=32 durata<1ms TTL=255

Risposta da 10.0.1.1: byte=32 durata<1ms TTL=255

Statistiche Ping per 10.0.1.1:

Pacchetti: Trasmessi = 4, Ricevuti = 4, Persi = 0 (0% persi),

Tempo approssimativo percorsi andata/ritorno in millisecondi:

Minimo = 0ms, Massimo = 2ms, Medio = 0ms

C:>ping 10.0.0.10

Esecuzione di Ping 10.0.0.10 con 32 byte di dati:

Risposta da 10.0.0.10: byte=32 durata<10ms TTL=255

Risposta da 10.0.0.10: byte=32 durata<10ms TTL=255

Risposta da 10.0.0.10: byte=32 durata<10ms TTL=255

Risposta da 10.0.0.10: byte=32 durata<10ms TTL=255

Statistiche Ping per 10.0.0.10:

Pacchetti: Trasmessi = 4, Ricevuti = 4, Persi = 0 (0% persi),

Tempo approssimativo percorsi andata/ritorno in millisecondi:

Minimo = 0ms, Massimo = 0ms, Medio = 0ms

C:ping 10.0.0.2

Esecuzione di Ping 10.0.0.2 con 32 byte di dati:

Risposta da 10.0.0.1: Rete di destinazione irraggiungibile.

Risposta da 10.0.0.1: Rete di destinazione irraggiungibile.

Risposta da 10.0.0.1: Rete di destinazione irraggiungibile.

Risposta da 10.0.0.1: Rete di destinazione irraggiungibile.

Statistiche Ping per 10.0.0.2:

Pacchetti: Trasmessi = 4, Ricevuti = 4, Persi = 0 (0% persi),

Tempo approssimativo percorsi andata/ritorno in millisecondi:

Minimo = 0ms, Massimo = 0ms, Medio = 0ms

C:>ping 172.16.0.1

Esecuzione di Ping 172.16.0.1 con 32 byte di dati:

Risposta da 172.16.0.1: Rete di destinazione irraggiungibile.

Risposta da 172.16.0.1: Rete di destinazione irraggiungibile.

Risposta da 172.16.0.1: Rete di destinazione irraggiungibile.

Risposta da 172.16.0.1: Rete di destinazione irraggiungibile.

Statistiche Ping per 172.16.0.1:

Pacchetti: Trasmessi = 4, Ricevuti = 4, Persi = 0 (0% persi),

Tempo approssimativo percorsi andata/ritorno in millisecondi:

Minimo = 0ms, Massimo = 0ms, Medio = 0ms

Router#debug ip dhcp server events Jan 1 23:13:20.229: DHCPD: assigned IP address 10.0.0.2 to client 0000.0ae4.a362.d1. Jan 1 23:13:20.269: DHCPD: assigned IP address 10.0.0.3 to client 0000.a024.acd5.df. Jan 1 23:13:20.279: DHCPD: assigned IP address 10.0.1.2 to client 0000.50fc.04ae.5e. Jan 1 23:13:20.297: DHCPD: assigned IP address 10.0.1.3 to client 0100.1109.860d.88.

Router#debug ip dhcp server packet Jan 1 23:15:32.113: DHCPD: DHCPDISCOVER received from client 0100.0ae4.a362.d1 on interface FastEthernet0.2. Jan 1 23:15:32.115: DHCPD: Sending DHCPOFFER to client 0100.0ae4.a362.d1 (10.0.0.2). Jan 1 23:15:32.115: DHCPD: broadcasting BOOTREPLY to client 000a.e4a3.62d1. Jan 1 23:15:32.115: DHCPD: DHCPREQUEST received from client 0100.0ae4.a362.d1. Jan 1 23:15:32.119: DHCPD: Sending DHCPACK to client 0100.0ae4.a362.d1 (10.0.0.2). Jan 1 23:15:32.119: DHCPD: broadcasting BOOTREPLY to client 000a.e4a3.62d1. Jan 1 23:15:31.109: DHCPD: DHCPDISCOVER received from client 0000.50fc.04ae.5e on interface FastEthernet0.3. Jan 1 23:15:31.112: DHCPD: Sending DHCPOFFER to client 0000.50fc.04ae.5e (10.0.1.2). Jan 1 23:15:31.117: DHCPD: broadcasting BOOTREPLY to client 0050.fc04.ae5e. Jan 1 23:15:31.115: DHCPD: DHCPREQUEST received from client 0000.50fc.04ae.5e. Jan 1 23:15:31.119: DHCPD: Sending DHCPACK to client 0000.50fc.04ae.5e (10.0.1.2). Jan 1 23:15:31.122: DHCPD: broadcasting BOOTREPLY to client 0050.fc04.ae5e.