Premessa

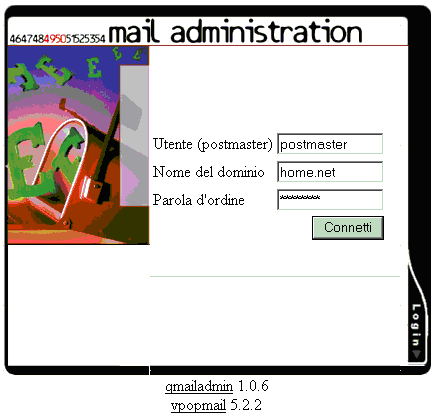

In questo documento spiegherò come realizzare un server di posta elettronica (pop3/smtp), a scopo interno corredato anche di accesso alla posta via web ma anche a tutta la gestione del server tramite script CGI, il tutto utilizzando QMail.

Risorse Hardware e Software

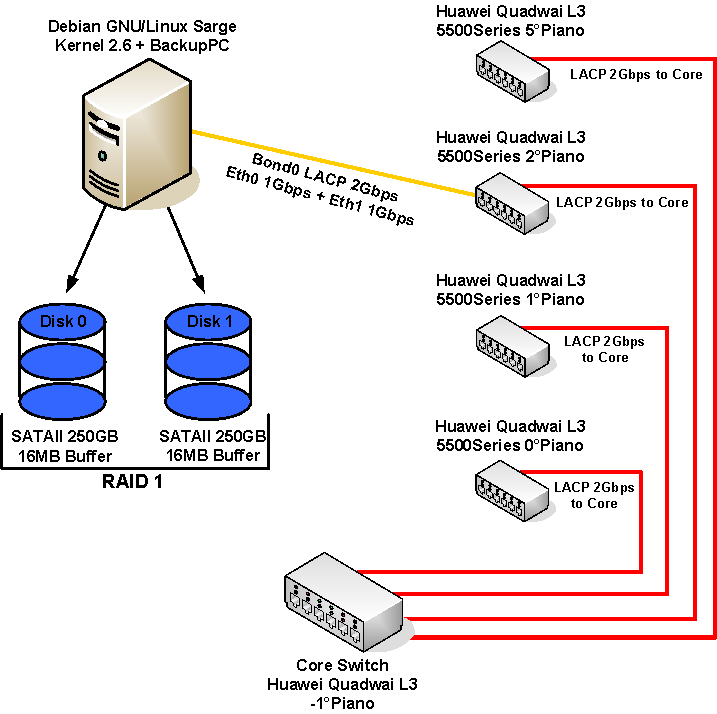

Per il mio scopo ho utilizzato un pc, composto da un processore Pentium II 550MHz, 256 MB di RAM, Hard Disk da 9GB ide, scheda di rete RTL8139C 10/100Mbit. Dal lato software ho utilizzato Debian Sarge, Daemontools, Ucspi-Tcp, QMail, Vpopmail, Autoresponder, Ezmlm, QmailAdmin, SquireMail.

Questo documento proviene da , sito da tempo dismesso. La sua documentazione è qui pubblicata in modo tale che non vada persa e che possa quindi continuare a essere utile come lo era un tempo su FreeBDI.org.

Questo documento proviene da , sito da tempo dismesso. La sua documentazione è qui pubblicata in modo tale che non vada persa e che possa quindi continuare a essere utile come lo era un tempo su FreeBDI.org.