Quando si dispongono applicazioni su una rete di grandi dimensioni, la verifica della QoS (Quality of Service) risulta complessa, poiché implica la comprensione approfondita del comportamento di molti dispositivi diversi, spesso provenienti da vari fornitori. Questo post mostra come IP Fabric può aiutare in tale onere.

Quality of Service

Nodi del network, link e interfacce hanno varie caratteristiche che possono incidere negativamente su disponibilità e performance di un’applicazione, ad esempio:

- Larghezza della banda

- Delay

- Jitter

- Perdita di pacchetti

Gli strumenti della QoS sono utilizzati per monitorare queste caratteristiche e ottimizzare l’offerta dei pacchetti attraverso la rete. Tali strumenti includono:

- Queueing – Utilizzato per separare i flussi di traffico e riservare larghezze di banda per i flussi stessi;

- Assegnazione di priorità – Minimizzando il delay per alcuni tipi di traffico;

- Traffic shaping e tail drop – Rallentamento delle categorie di traffic in modo artificiale per minimizzare la perdita di pacchetti.

Questi strumenti devono essere configurati in modo coerente, per raggiungere un livello di servizio accettabile per gli utenti finali.

Offrire QoS

L’approccio tipico al problema passa per tre fasi:

- Prima: identificare le applicazioni e i loro requisiti di rete specifici;

- Seconda: evidenziare il traffico in ingresso in base al trattamento che richiede;

- Terza: configurare i nodi della rete con il meccanismo QoS adatto ad ottenere lo scopo.

La prima fase è inizialmente un’attività aziendale: occorre definire una politica che identifichi le applicazioni prioritarie. In seguito, diventa un problema tecnico capire come dare al traffico dell’applicazione il trattamento di cui ha bisogno.

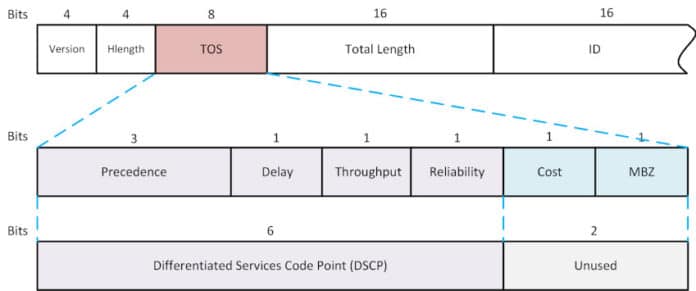

Completata la prima, la seconda fase prevede di configurare tutti i punti d’ingresso della rete, nell’ottica di classificare e contrassegnare il traffico dell’applicazione. Normalmente consiste nel modificare un valore nell’intestazione di un pacchetto per “colorare” il traffico.

La terza fase – la più complessa – garantisce che ogni interfaccia su ogni dispositivo della rete sia configurata in modo coerente. L’obiettivo è gestire il traffico dell’applicazione in linea con la policy. Per ottenere ciò, si configura un “Per Hop Behavior” (PHB) per ogni classe di traffico su ogni nodo di rete.

Configurazione

La classificazione del traffico avverrà in uno di questi due modi:

- Si configura la porta di accesso dello switch nell’edge della rete con una logica di classificazione; oppure

- Si configurano i nodi della rete per assicurarsi che gli end point connessi alla porta dello switch contrassegnino i pacchetti in modo adeguato.

Ora arriva il difficile! Ogni nodo di rete è configurato per gestire ogni classe di traffico con uno specifico PHB, ad esempio con priority queuing o controlled packet drop. Vendor differenti e famiglie di prodotti di un singolo produttore avranno dettagli di configurazione diversi per gli stessi comportamenti. Pertanto, il Network Engineer dovrà avere una conoscenza dettagliata della configurazione di tutte le piattaforme coinvolte per gestire un flusso di traffico end-to-end.

Assicurarsi che la QoS sia quella prevista

Il database dei prodotti Acme Inc. è fondamentale per l’attività aziendale. Ogni prodotto e servizio che l’azienda vende dipende dal contenuto di quel database, che si basa su un’infrastruttura server locale ridondante e ad alta disponibilità. Caratteristica, quest’ultima, fondamentale, da qui la richiesta al team di rete di assegnarle la priorità rispetto ad altri servizi.

Jane è una Network Engineer del team di supporto. Ha il compito di verificare che la policy QoS assicuri l’accesso https all’applicazione database. Di conseguenza, progetta un procedimento per verificare che la QoS sia configurata correttamente:

- In primo luogo, determina un endpoint di esempio per accedere al servizio e il carico di lavoro offerto dall’applicazione;

- In seguito, si addentra nella rete, cercando quali dispositivi siano sull’application path;

- Una volta acquisita l’informazione può connettere ogni dispositivo in quel path, esaminando e registrando la configurazione e lo stato della QoS;

- Solo quando ogni passo sul path sarà stato esaminato potrà valutare l’effetto combinato della configurazione su ogni hop.

Lasciatelo fare a IP Fabric

Oppure Jane potrebbe affidare il lavoro a IP Fabric.

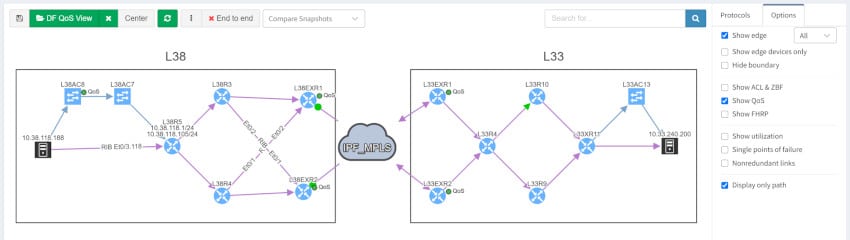

Jane seleziona Diagrams | End-to-end path, quindi immette il protocollo, l’origine, gli indirizzi di destinazione e le porte dell’applicazione:

Dopo aver fatto clic su Submit, IP Fabric mostra a Jane l’End-to-end path dall’origine alla destinazione. Scegliendo l’opzione “Show QoS“, Jane può vedere dove viene applicata la configurazione QoS:

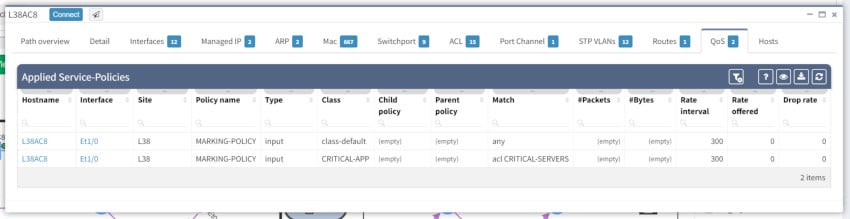

Jane può quindi cliccare sui nodi e visualizzare la marking policy in uso sullo switch di ingresso:

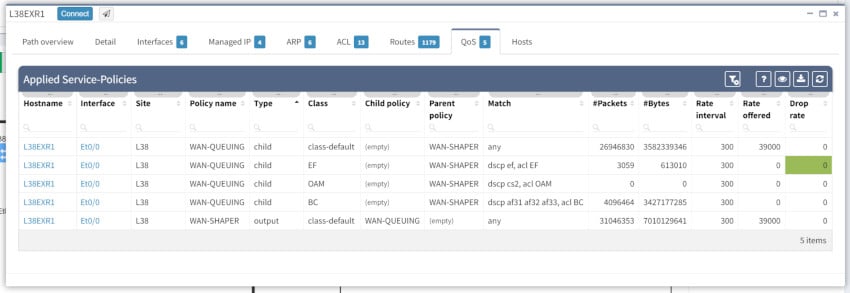

e la queuing configuration distribuita sull’edge della WAN:

così facendo, ha piena visibilità della QoS lungo il path dell’applicazione.

Se avete trovato utile questo articolo, continuate a seguire il nostro profilo LinkedIn o il Blog, dove pubblicheremo altri contenuti. Se desiderate vedere con i vostri occhi come IP Fabric può aiutarvi a gestire la vostra rete più efficacemente, contattateci visitando il nostro sito www.ipfabric.io.