Perchè lo standard 802.1X?

C’è stato un tempo in cui le reti erano isole sicure, utilizzate per connettere i PC tra di loro e ai servizi utilizzati. La rete era protetta dal mondo esterno da un perimetro di firewall: c’era solo un modo per entrare e uscire.

Con l’esplosione delle reti wireless e l’uso di dispositivi personali in azienda, il perimetro della sicurezza si è dissolto. Un accesso più aperto alla rete aziendale ha notevolmente facilitato l’ingresso di potenziali malintenzionati.

Al momento, per proteggerci, guardiamo la rete di accesso e identifichiamo le potenziali minacce mentre si connettono. Qui entra in gioco lo standard 802.1X dell’IEEE che monitora l’uso del protocollo EAP (Extensible Authentication Protocol) sulla LAN e fornisce un modo per accertare l’identità di un dispositivo client e/o di un utente. Possiamo quindi garantire l’applicazione delle politiche di sicurezza ai confini della rete.

Abilitare la rete per l’802.1X

In genere si tratta di un complicato processo di rollout. In primo luogo, si verifica che diverse combinazioni di hardware di rete e dispositivi endpoint possano lavorare insieme. Spesso ciò evidenzia problemi specifici con alcuni tipi di endpoint o sistemi operativi e rende quindi necessaria un’analisi più dettagliata.

Successivamente, vengono create delle policy per consentire o negare l’accesso in base ai risultati dell’autenticazione. Vengono quindi creati dei modelli per la configurazione, la policy ed infine si definisce un piano di rollout graduale.

In genere, le fasi per ciascuna parte di rollout sono due. La prima consiste nel mettere le porte in “monitor mode”, imponendo l’autenticazione ma non la policy associata. In caso di problemi con l’autenticazione, gli utenti possono comunque accedere alla rete. L’applicazione dei criteri è abilitata dopo un periodo di monitoraggio, il che consente di risolvere i problemi di autenticazione.

Una parte fondamentale del processo di rollout è la documentazione, sia dei template di configurazione sia dell’entità d’implementazione, sia in “monitor mode” sia di applicazione. Dal punto di vista del supporto, il rollout dell’802.1X è un cambiamento significativo e potenzialmente critico, a causa dell’interazione fra l’endpoint e la rete. Se un client non può autenticarsi, l’utente perderà l’accesso a tutti i servizi della rete!

Quindi, come assicurarsi che l’802.1X sia configurato e si comporti come previsto? Senza una documentazione dettagliata, l’unico modo è:

- Fare il login ad ogni switch di accesso, uno alla volta;

- Controllare se ogni porta è configurata correttamente per l’autenticazione dell’802.1X;

- Verificare se le porte sono in “monitor mode”;

- Assicurarsi che i metodi di autenticazione siano attivati e funzionino correttamente;

- Verificare che gli endpoint si uniscono alla rete mentre inviano le credenziali giuste;

- Verificare che le policy siano messe in pratica come atteso.

È davvero un processo complesso e molto esteso!

Lasciatelo fare a IP Fabric

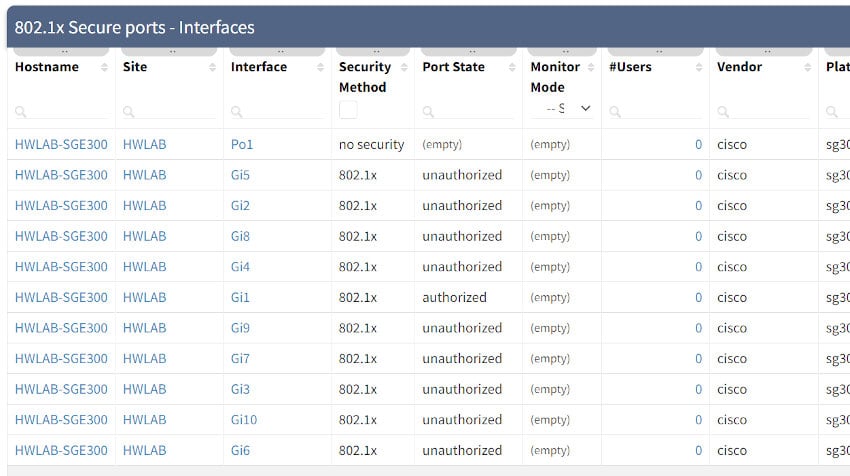

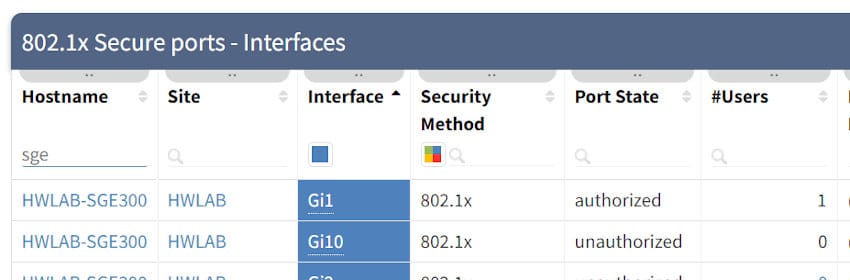

Il processo di rilevamento di IP Fabric identifica le porte “edge” rilevando dove sono direttamente connessi gli host. Ottenute queste informazioni, cerchiamo anche di capire se le porte sono configurate per l’802.1X. Giungiamo così alla tabella seguente:

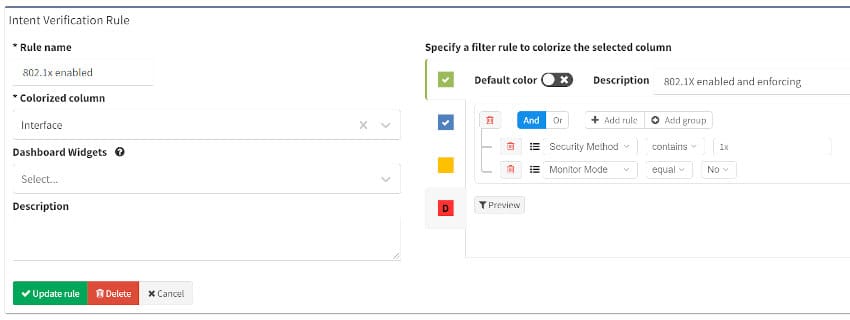

Da qui è possibile capire se le interfacce sono in “monitor mode” e, tramite un intent verification check, tracciare quali di esse sono configurate per l’802.1X e abilitarlo:

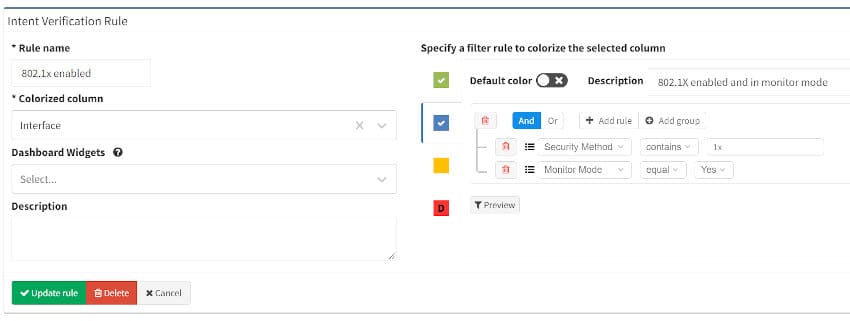

Oppure lasciarle in “monitor mode”:

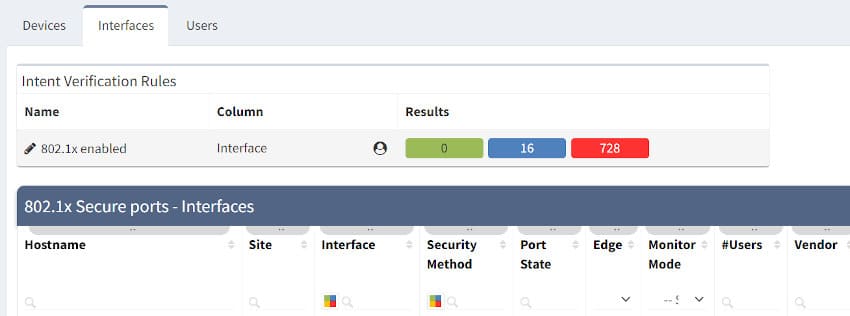

Nella tabella vediamo il numero di corrispondenze per i principi adottati:

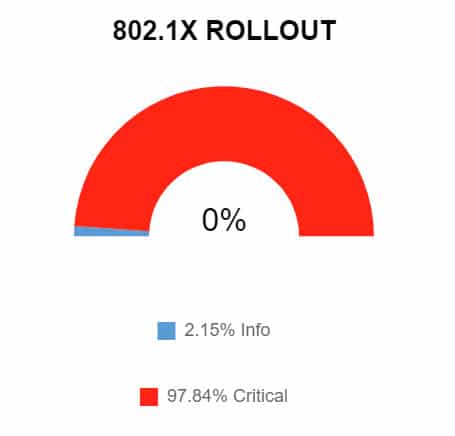

Utilizzando gli stessi dati, possiamo anche creare un dashboard widget che mostri il progresso del rollout di configurazione. Ad esempio, di seguito vediamo che la maggioranza delle porte è in “monitor mode”, a differenza del restante 2% abilitato. È quindi chiaro come sia possibile tracciare lo stato del progetto, utilizzando i dati acquisiti in automatico da IP Fabric.

Una volta che il rollout procede, la tabella sarà aggiornata ad ogni snapshot con lo status di ciascuna porta, mostrando se gli endpoint sono autorizzati e se gli utenti possono unirsi alla rete:

IP Fabric visualizzerà anche i dettagli dell’utente, se ha utilizzato nome utente e password per autenticarsi! Vedete? Non c’è da preoccuparsi, ci occupiamo noi del rollout e del funzionamento di una rete protetta dall’802.1X!

Se avete trovato utile questo articolo, continuate a seguire il nostro profilo LinkedIn o il Blog, dove pubblicheremo altri contenuti. Se desiderate vedere con i vostri occhi come IP Fabric può aiutarvi a gestire la vostra rete più efficacemente, contattateci visitando il nostro sito www.ipfabric.io.